Apesar de ser um sistema robusto e evoluído, o Android tem muitas vulnerabilidades que são apontadas como grandes falhas por consumidores que usam o Windows Phone e o iOS.

Normalmente, os problemas se devem à instalação de aplicativos de fontes desconhecidas que acabam abrindo brechas no sistema e instalando uma série de pragas de difícil remoção.

Todavia, recentemente, outra praga vem atormentando a vida de muitos usuários. Em fevereiro deste ano, a Bluebox Security detectou uma vulnerabilidade no Android que ficou conhecida como Master Key.

Trata-se de uma falha que possibilita a um hacker modificar APKs (arquivos compilados) sem a necessidade de quebrar criptografias. Essa alteração de código pode ser realizada em qualquer app do seu smartphone. Vamos ver os reais perigos e como solucionar o problema.

O que pode acontecer com meu smartphone?

Independentemente se você baixa apenas aplicativos oficiais da Google Play ou se obtém softwares de terceiros, a Master Key garante ao hacker meios de modificar boa parte da estrutura de um app. O criminoso pode facilmente embutir códigos maliciosos capazes de roubar dados sem que você perceba qualquer atividade fora do comum.

Apesar de poder pintar e bordar no seu smartphone, o hacker tem certas limitações quando altera os códigos de programas desenvolvidos por terceiros, visto que esses apps não contam com permissões especiais. Entretanto, o real perigo está nos softwares de fabricantes (Sony, Samsung, LG, HTC, Motorola e todas as outras), os quais são privilegiados.

Caso um criminoso consiga instalar um trojan em uma aplicação oficial do telefone, ele terá acesso a todos os dados (SMS, emails, documentos, senhas e outros itens) e pode ainda controlar todas as funções (realizar chamadas, enviar mensagens, ligar a câmera, gravar conversas, mudar a senha de acesso). Moral da história: seu celular virará um zumbi!

Conforme a informação da Bluebox, essa vulnerabilidade existe em quase todos os smartphones e tablets lançados nos últimos quatro anos (que tenham o Android 1.6 ou superior instalado). Isso quer dizer que aproximadamente 900 milhões de dispositivos do mundo estão à mercê de hackers.

A culpa não é totalmente da Google!

Sem pensar muito, qualquer um culparia a Google por essa vulnerabilidade, afinal, trata-se de uma falha que já existe há quatro anos e que até agora não foi consertada. De fato, a dona do Android é a principal responsável, mas não devemos nos precipitar.

Ao que tudo indica, nesses quatro anos, quase ninguém (ou quem sabe nenhum hacker) teve a capacidade de descobrir essa falha. Assim, a Master Key era apenas um problema que não representava riscos potenciais, visto que não havia criminosos capazes de explorar a brecha.

De fevereiro para cá, a Google teve de assumir a bronca, encarando a situação de frente e prestando contas para seus usuários. A empresa encontrou uma solução e eliminou a brecha. Entretanto, a correção — pelo que verificamos em nossos testes — só foi liberada no Android 4.3.

Agora, você deve estar perguntando: por que não foi liberada para outras versões? Bom, para aplicar uma correção desse nível, é preciso instalar o sistema completamente. Não basta baixar um simples aplicativo, visto que ele não pode (por restrições de segurança do Android) acessar a área do sistema que está com problemas.

Se você tem boa memória, talvez se lembre de que o Android 4.2 foi lançado em novembro de 2012. Portanto, a correção só poderia vir em uma nova versão do sistema, a qual foi lançada em julho deste ano. De qualquer forma, ainda vale notar que a solução só foi adicionada à versão-padrão do software.

Cada fabricante atualiza o seu Android

No meio desse problema gigantesco, a Google se isenta de muita responsabilidade, afinal, ela só desenvolve o sistema-base e fornece o Android apenas para os aparelhos da linha Nexus. Depois que ela fornece o código-fonte para terceiros, a responsabilidade é transferida para cada empresa (Samsung, LG e todas as outras).

Isso quer dizer que todos os smartphones (e tablets) que possuem esta brecha devem receber uma atualização oficial da fabricante, visto que cada uma realiza adaptações no Android e deve fornecer ROMs específicas para que haja total compatibilidade com cada dispositivo. Portanto, se o seu celular ainda está desprotegido, a culpa é da fabricante!

Sabendo de toda essa história, e dos perigos, é bem sensato que façamos uma análise no celular para descobrir se ele esta vulnerável ou protegido. Vamos ver como proceder.

Como identificar?

- Baixe e instale o aplicativo Bluebox Security Scanner;

- Execute o programa e aguarde o resultado;

- Se no campo “Patch Status” alguma mensagem indicar “Unpatched/vulnerable”, você deve estar ciente que seu aparelho tem brechas na Master Key;

- No segundo campo, a mensagem “Allowed” (Permitido) indica que apps de fontes não confiáveis podem ser instalados no seu celular. Talvez seja interessante desativar a opção (em Configurações > Segurança);

- O pior problema é se o Bluebox encontrar algum aplicativo com código malicioso. Isso quer dizer que possivelmente a falha Master Key já foi explorada e seus dados estão expostos.

Como consertar o problema?

Conforme citamos acima, a correção da brecha deve acontecer em lançamentos das futuras versões do Android para cada dispositivo. Contudo, é claro que nós não teríamos a coragem de reportar um problema e deixar vocês desesperados.

Assim, vamos ensinar como eliminar a Master Key em dispositivos que tenham o Android 4.0.3 ou superior instalado — infelizmente não temos nenhuma dica para os sistemas anteriores. Vamos lá:

- Faça o root no seu smartphone;

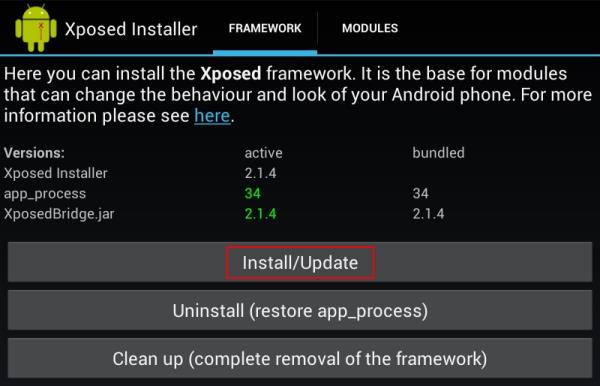

- Baixe e instale o Framework Xposed clicando aqui ou usando o QR Code abaixo;

- Após executar o app, clique em “Install/Update” para que ele entre em operação. Você deverá reiniciar o aparelho para que as configurações entrem em funcionamento;

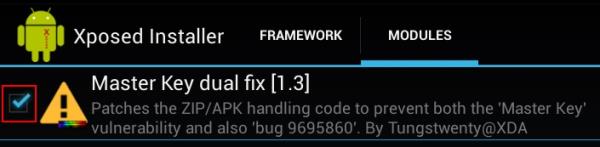

- Agora, baixe e instale o Master Key dual fix (aplicativo disponível na Google Play);

- Abra o Xposed e acesse a aba “Modules”;

- Ative o Master Key dual fix.

Moleza, não? Agora seu aparelho não está mais vulnerável. Vale notar que esta é uma solução temporária, portanto vale ficar de olho nas atualizações do seu dispositivo para, quando possível, instalar uma correção oficial. Esperamos ter ajudado. Até uma próxima!

Fonte: Bluebox, Saurik, xda-developers